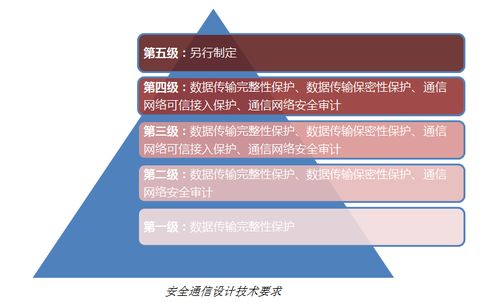

随着《网络安全法》和网络安全等级保护2.0制度的深入实施,信息系统集成服务中的安全通信设计已成为满足等保要求、保障数据安全的核心环节。SSL(Secure Sockets Layer)证书及其后续演进的TLS(Transport Layer Security)协议,作为实现网络通信加密、身份认证和数据完整性的关键技术,在构建符合等保要求的安全通信体系中发挥着不可替代的作用。

一、 SSL证书的核心安全价值与等保要求对应

SSL证书的核心功能与等保2.0的多项安全要求高度契合:

- 通信加密(对应等保要求:安全通信网络):SSL/TLS协议通过对通信信道进行加密,确保数据在传输过程中(如客户端与服务器之间、服务器与服务器之间)的机密性,防止数据在传输过程中被窃听、篡改。这直接满足了等保2.0中关于“应采用密码技术保证通信过程中数据的保密性”的要求。

- 身份认证(对应等保要求:安全计算环境、安全管理中心):由受信任的证书颁发机构(CA)签发的SSL证书,为服务器(及客户端)提供了强身份证明。用户(或其他系统)可以验证所连接服务器的真实身份,有效抵御中间人攻击、钓鱼网站等威胁。这支撑了等保中对“身份鉴别”和“可信验证”的要求。

- 数据完整性保护:SSL/TLS协议通过消息认证码(MAC)机制,保障数据在传输过程中未被篡改,确保了信息的完整性。

二、 在信息系统集成服务中的具体应用设计

在为客户提供信息系统集成服务时,应将SSL证书的应用融入整体安全架构设计:

1. 网络架构层面:全链路HTTPS化

- 对外服务:对所有面向互联网或外部用户提供的Web服务(官网、应用系统、API接口等)强制部署SSL证书,启用HTTPS协议,并配置HTTP严格传输安全(HSTS)策略,防止降级攻击。

- 内部系统间通信:在微服务架构、API网关、服务网格(如Istio)内部,服务间的调用也应采用基于SSL/TLS的mTLS(双向TLS)认证,实现服务间的双向身份验证和加密通信,构建零信任网络环境。

- 数据中心互联:在不同数据中心、云环境与本地环境之间的VPN或专线通信中,使用SSL VPN或基于证书的IPSec VPN,强化通道安全。

2. 证书生命周期管理

- 证书选型:根据业务安全等级,选择OV(组织验证型)或EV(扩展验证型)证书以增强信任度。对于内部系统,可建立私有CA颁发证书。

- 自动化部署与续期:集成自动化工具(如Certbot、Kubernetes Cert-Manager),实现证书的自动申请、部署、监控和续期,避免因证书过期导致的服务中断,这是等保“安全运维”的体现。

- 集中管理与监控:在大型集成系统中,建立统一的证书管理平台,对全系统所有SSL证书的库存、状态、有效期进行集中可视化管理与告警。

3. 强化配置与合规性

- 协议与算法配置:禁用不安全的SSL旧版本(如SSLv2, SSLv3),采用TLS 1.2或更高版本。精心配置加密套件,优先使用强加密算法(如AES-GCM, ECDHE密钥交换)。

- 符合等保测评要求:在系统设计和实施文档中,明确SSL证书的应用范围、配置标准和运维流程,为等保测评提供清晰的证据,证明满足了“安全通信网络”、“安全区域边界”等相关控制点的要求。

三、 实践注意事项与进阶策略

- 性能考量:SSL加解密会带来一定的计算开销。可通过采用TLS硬件加速卡、优化会话复用(Session Resumption)机制、选择高效的椭圆曲线密码(ECC)证书等方式来平衡安全与性能。

- 与整体安全方案集成:SSL证书是纵深防御体系的一环,需与WAF(Web应用防火墙)、入侵检测/防御系统、统一身份认证等安全组件协同工作。

- 持续评估与更新:密切关注国内外密码管理政策和漏洞动态(如心脏出血漏洞),及时更新协议和库版本,调整安全配置。

###

在信息系统集成服务中,科学、系统地规划和应用SSL证书,远不止于在服务器上安装一个证书文件。它是一个贯穿网络设计、系统开发、部署运维全生命周期的持续过程。通过将SSL证书的部署与管理深度融入等保安全通信设计,能够有效构建起符合国家法规标准、具备实战化防护能力的安全通信基础设施,为信息系统的稳定运行和核心数据资产的安全提供坚实保障。